Los Controles Críticos de Seguridad CIS (CIS Controls), creados por el Centro de Seguridad en Internet (CIS), ofrecen un conjunto de mejores prácticas y recomendaciones que abordan áreas clave de la seguridad del sistema, como configuraciones seguras, controles de acceso y gestión de vulnerabilidades. Al seguir los Controles CIS v8 y las recomendaciones de cumplimiento CIS, las organizaciones pueden endurecer sistemáticamente sus sistemas, reducir la superficie de ataque y mitigar los riesgos de seguridad comunes.

Los Controles CIS se actualizan regularmente para adaptarse a las amenazas en constante evolución, garantizando que las organizaciones se mantengan al día con las vulnerabilidades emergentes y las estrategias de mitigación. En este artículo, discutiremos cómo cumplir con los requisitos de CIS.

- ¿Qué son los Controles CIS?

- Controles CIS versus Pautas CIS

- Desglose y explicación de los 18 Controles CIS

- Modelo de Defensa Comunitaria CIS para los Controles CIS

- Controles de seguridad de CIS

- Grupos de Implementación (IGs) de los Controles CIS

- Por qué los Controles CIS son importantes para el endurecimiento del sistema

¿Qué son los Controles CIS?

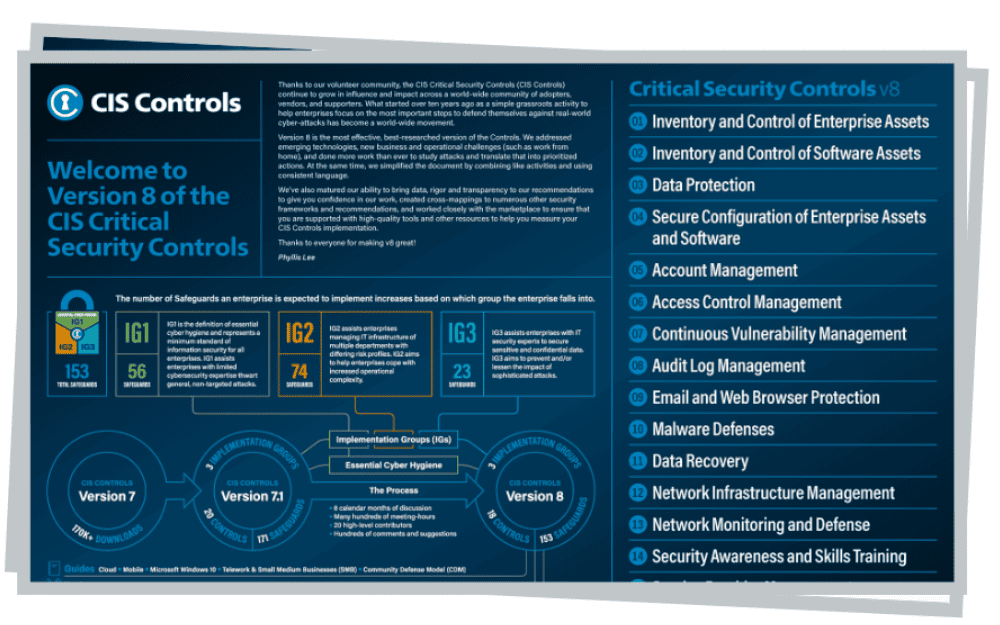

Los Controles CIS (Controles Críticos de Seguridad CIS), conocidos ahora simplemente como los Controles CIS, son un conjunto prioritario de salvaguardias para mitigar los ataques cibernéticos más comunes contra sistemas y redes. Los Controles CIS v8 proporcionan una serie de acciones y mejores prácticas que las organizaciones pueden utilizar para fortalecer su postura de ciberseguridad.

Existen 18 Controles CIS, que son medidas generales y abarcativas que las organizaciones de todos los tamaños pueden implementar para proteger sus sistemas y datos y cumplir con los requisitos de CIS. Estos controles priorizan las actividades por encima de los roles y la propiedad de dispositivos para simplificar el proceso de implementación. Los Controles CIS están mapeados y referenciados por múltiples marcos legales, regulatorios y políticos.

Los 18 Controles CIS son:

- Inventario y control de activos empresariales

- Inventario y control de activos de software

- Protección de datos

- Configuración segura de activos y software empresariales

- Gestión de cuentas

- Gestión de control de acceso

- Gestión continua de vulnerabilidades

- Gestión de registros de auditoría

- Protecciones de correo electrónico y navegador web

- Defensas contra malware

- Recuperación de datos

- Gestión de infraestructura de red

- Monitoreo y defensa de red

- Concientización y capacitación en seguridad

- Gestión de proveedores de servicios

- Seguridad de software de aplicación

- Gestión de respuesta a incidentes

- Pruebas de penetración

Controles CIS vs. Pautas CIS Benchmarks

Los Controles CIS y las Pautas CIS Benchmarks pueden generar cierta confusión. Aquí tienes una explicación sencilla:

Los Controles CIS son un conjunto general de prácticas recomendadas para asegurar una amplia gama de sistemas y dispositivos, y se hacen referencia en las Pautas CIS Benchmarks.

Las Pautas CIS Benchmarks son directrices que proporcionan mejores prácticas aplicables para plataformas y tecnologías específicas con el fin de endurecer sistemas operativos específicos, middleware, aplicaciones de software y dispositivos de red.

Desglose y explicación de los 18 Controles de Seguridad CIS

Las complejidades técnicas y la importancia de cada uno de los Controles Críticos de Seguridad CIS v8 pueden ayudar a obtener información sobre las medidas específicas necesarias para mitigar eficazmente los riesgos de seguridad comunes. Este desglose proporcionará una comprensión integral de los fundamentos técnicos y las aplicaciones prácticas de los Controles CIS para el cumplimiento de CIS.

- Inventario y Control de Activos Empresariales: Gestionar activamente (inventariar, rastrear y corregir) todos los dispositivos de hardware en la red para que solo los dispositivos autorizados tengan acceso y se detecten y eviten los dispositivos no autorizados y no administrados que intenten obtener acceso.

- Inventario y Control de Activos de Software: Gestionar activamente (inventariar, rastrear y corregir) todo el software en la red para que solo se instale y ejecute software autorizado, y para encontrar y prevenir la instalación o ejecución de software no autorizado y no administrado.

- Protección de Datos: Establecer y mantener un inventario de los datos que deben protegerse (por ejemplo, información personal identificable, información de salud protegida), clasificarlos según su nivel de sensibilidad y asegurarse de que estén protegidos adecuadamente.

- Configuración Segura de Activos y Software Empresariales: Establecer, implementar y gestionar activamente (rastrear, informar y corregir) la configuración de seguridad de los activos empresariales utilizando un riguroso proceso de gestión de configuraciones y control de cambios para prevenir que los atacantes aprovechen servicios y configuraciones vulnerables.

- Gestión de Cuentas: Controlar el acceso a sistemas y aplicaciones basado en el principio de privilegio mínimo; limitar el acceso innecesario a datos sensibles; restringir el acceso a sistemas críticos; asegurarse de que las cuentas se asignen solo a usuarios autorizados; asegurarse de que las cuentas se desactiven cuando ya no sean necesarias o cuando un empleado abandone la organización.

- Gestión de Control de Acceso: Asegurarse de que solo los usuarios autorizados tengan acceso a sistemas y aplicaciones en función de sus funciones laborales asignadas; garantizar que los usuarios tengan solo los privilegios necesarios para realizar sus funciones laborales; monitorear la actividad de los usuarios en busca de acciones no autorizadas.

- Gestión Continua de Vulnerabilidades: Adquirir, evaluar y actuar de manera continua sobre nueva información para identificar vulnerabilidades, remediarlas de manera oportuna y minimizar la ventana de oportunidad para los atacantes.

- Gestión de Registros de Auditoría: Recopilar registros de auditoría de todos los sistemas y componentes de redes; almacenar los registros de forma segura; revisar regularmente los registros en busca de signos de actividad sospechosa; retener los registros durante un período de tiempo adecuado.

- Protección de Correo Electrónico y Navegadores Web: Proteger los sistemas de correo electrónico contra ataques de phishing mediante la implementación de controles técnicos como el filtrado de correo electrónico; proteger los navegadores web contra código malicioso mediante la implementación de controles técnicos como el filtrado web.

- Defensas contra Malware: Protegerse contra el malware mediante la implementación de controles técnicos como el software antivirus; establecer políticas para manejar incidentes de malware.

- Recuperación de Datos: Asegurarse de que los datos se puedan recuperar en caso de un incidente de pérdida de datos mediante la implementación de controles técnicos como las copias de seguridad; probar regularmente las copias de seguridad.

- Gestión de Infraestructura de Red: Gestionar dispositivos de infraestructura de red como enrutadores, conmutadores, firewalls, etc., utilizando procesos rigurosos de gestión de configuración y control de cambios para evitar que los atacantes aprovechen servicios y configuraciones vulnerables.

- Monitoreo y Defensa de la Red: Monitorear las redes en busca de signos de actividad sospechosa; responder de manera rápida a los incidentes; establecer políticas para manejar los incidentes.

- Concienciación y Capacitación en Seguridad: Capacitar a los empleados sobre cómo reconocer ataques de phishing; establecer políticas para informar actividades sospechosas.

- Gestión de Proveedores de Servicios: Asegurarse de que los proveedores de servicios de terceros sean responsables de cumplir con los requisitos de seguridad; establecer políticas para manejar incidentes que involucren a proveedores de servicios de terceros.

- Seguridad de Software de Aplicaciones: Asegurarse de que el software de aplicaciones se desarrolle de manera segura siguiendo prácticas de codificación segura; realizar pruebas periódicas de las aplicaciones para identificar vulnerabilidades de seguridad.

- Gestión de Respuesta a Incidentes: Establecer un plan de respuesta a incidentes que incluya procedimientos para detectar incidentes, responder a ellos, informar a las partes apropiadas (por ejemplo, las autoridades), recuperarse de los incidentes y realizar revisiones posteriores a los incidentes.

- Pruebas de Penetración: Realizar ejercicios regulares de pruebas de penetración para identificar vulnerabilidades antes que los atacantes; realizar ejercicios de equipo rojo para probar la efectividad de los controles de seguridad; realizar ejercicios de simulación de respuesta a incidentes para probar la efectividad de los planes de respuesta a incidentes.

Modelo de Defensa Comunitaria CIS para los Controles CIS

CIS lanzó el Modelo de Defensa Comunitaria (CDM), que es un enfoque basado en datos para identificar la utilidad de recomendaciones específicas de los Controles CIS. El CDM analiza las conclusiones del informe reciente de Verizon sobre investigaciones de violaciones de datos (DBIR, por sus siglas en inglés), junto con datos del Centro de Intercambio y Análisis de Información Multiestatal (MS-ISAC), para identificar lo que CIS considera los cinco tipos de ataques más importantes. CIS describe estos ataques utilizando el Marco de Trabajo MITRE Adversarial Tactics, Techniques, and Common Knowledge (MITRE ATT&CK) para crear patrones de ataque (o combinaciones específicas de Tácticas y Técnicas utilizadas en esos ataques). Esto permite que CIS analice el valor de acciones defensivas individuales (es decir, salvaguardias) contra esos ataques. También proporciona una forma consistente y explicativa de evaluar el valor de seguridad de un conjunto determinado de acciones defensivas a lo largo del ciclo de vida del atacante y sirve como base para estrategias como la defensa en profundidad.

Los siguientes patrones de ataque están incluidos dentro del CDM:

- Hacking de aplicaciones web

- Uso indebido interno y abuso de privilegios

- Malware

- Ransomware

- Intrusiones dirigidas

Estos se presentan en orden de prioridad basado en datos del informe Verizon DBIR.

Controles de seguridad de CIS

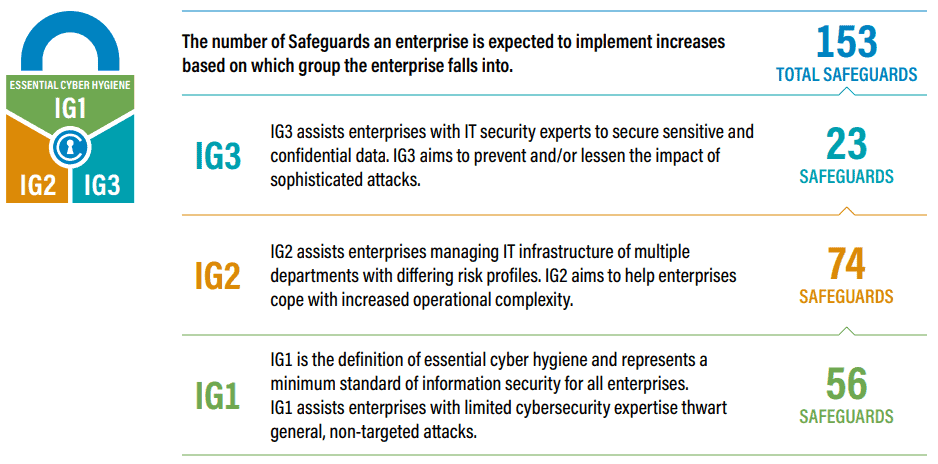

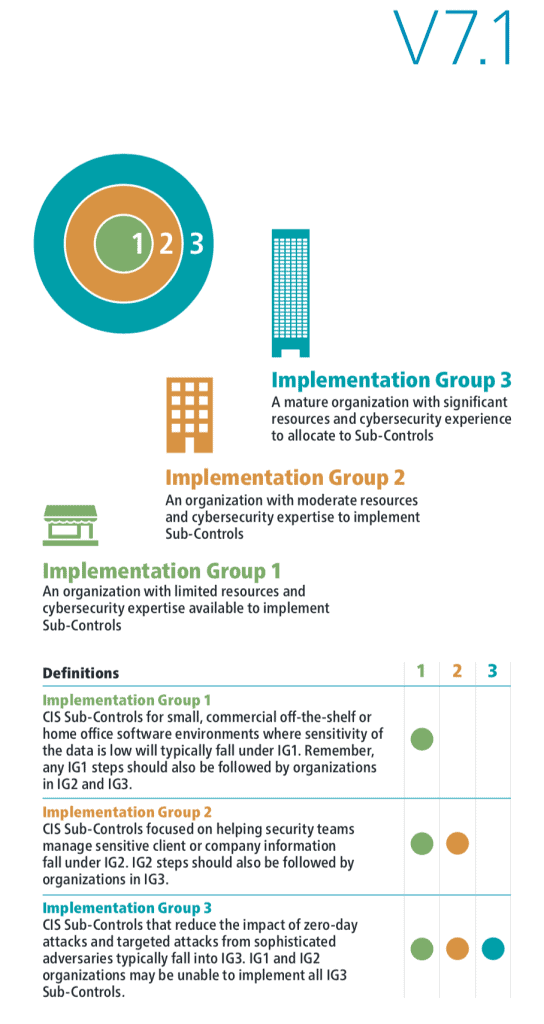

Existen un total de 153 controles de seguridad en los Controles CIS v8, los cuales están priorizados en Grupos de Implementación (GI). Cada empresa debería comenzar con el GI1. El GI1 está definido como “higiene cibernética esencial”, el conjunto fundamental de controles de seguridad cibernética que toda empresa debería aplicar para protegerse contra los ataques más comunes.

Los “controles de seguridad” eran conocidos como “subcontroles” antes de la Versión 8 de los Controles CIS.

Fuente: CIS Implementation Groups

Grupos de Implementación de los Controles CIS (IGs)

Los Grupos de Implementación de los Controles CIS (IGs) brindan orientación sobre cómo priorizar la implementación. Los IGs son categorías autoevaluadas para las organizaciones basadas en atributos relevantes de ciberseguridad. Cada IG identifica un subconjunto de los estándares de los Controles CIS que se consideran aplicables para una empresa con un perfil de riesgo y recursos similares, con el objetivo de implementarlos. Estos IGs representan una visión horizontal de los Controles CIS adaptados a diferentes tipos de empresas.

La Higiene Cibernética Esencial se define como IG1, el conjunto fundamental de salvaguardias de defensa cibernética que toda empresa debe aplicar para protegerse contra los ataques más comunes. Luego, cada IG se basa en el anterior: IG2 incluye IG1, e IG3 incluye todas las salvaguardias de los Controles CIS en IG1 e IG2.

Fuente: CIS Implementation Group

Por qué los Controles CIS son importantes para el endurecimiento del sistema

El endurecimiento del sistema implica implementar medidas de seguridad para reducir las vulnerabilidades y protegerse contra posibles amenazas. Los Controles CIS desempeñan un papel vital en el endurecimiento del sistema al ofrecer a las organizaciones un enfoque estructurado y eficaz para aumentar sus defensas cibernéticas, y los Controles CIS proporcionan un marco integral para lograr este objetivo.

Los Controles CIS se desarrollan en base a datos reales de ataques e información de expertos en ciberseguridad. Esto significa que están fundamentados en experiencias prácticas y reflejan el panorama de amenazas en constante evolución, lo que los hace altamente relevantes y aplicables a organizaciones de diferentes industrias.

Implementar los Controles CIS es esencial para el endurecimiento del sistema. Obtenga más información sobre cómo la Suite de Automatización de Endurecimiento de CalCom puede ayudarlo a mejorar su postura de seguridad.

Aprende sobre los Grupos de Implementación CIS y la ciberhigiene esencial con este póster descargable de CIS.