Si aún no ha establecido una rutina de hardening[1] a nivel organizacional, ahora es un buen momento para iniciar un proyecto de hardening. Un buen lugar para comenzar es construir su política de seguridad de servidores; por lo general, siguiendo las mejores prácticas como los benchmarks de CIS[2]. El siguiente paso será implementar dicha política en la red y, por último, mantener la infraestructura reforzada en todo momento. Estos son pasos básicos para garantizar el cumplimiento y la resiliencia cibernética.

Aquí les compartimos cinco razones por las que el hardening debería estar al más alto nivel de sus prioridades este año:

-

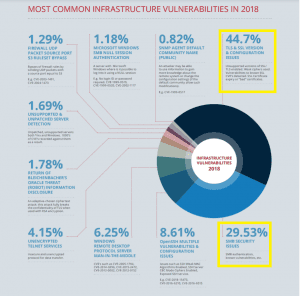

Los activos mal configurados son responsables de más del 40% de las vulnerabilidades de la infraestructura

En 2018, las versiones TLS y SSL y otros problemas de configuración tenían casi el 45% de las vulnerabilidades de la infraestructura.

Además, los problemas de seguridad de las PYME (como la vulnerabilidad SMBv1) eran responsables de casi el 30% de las vulnerabilidades de la infraestructura.

Los cambios de configuración que conducen a desfaces en el cumplimiento de normas son una razón principal para los problemas de cumplimiento que pueden fácilmente dar lugar a problemas de auditoría e infracciones. Incluso si su organización pasa exitosamente su auditoría anual de cumplimiento, cada cambio en la infraestructura, como agregar un nuevo servidor para dar cabida a una nueva aplicación o servicio, puede originar vulnerabilidades y problemas de cumplimiento. Este tipo de escenarios son inevitables, ya que los nuevos activos, usuarios y aplicaciones se agregan constantemente y los cambios de configuración se realizan constantemente.

Debe tener mucho cuidado para asegurarse de que la infraestructura esté siempre configurada de forma segura. Sus activos siempre deben cumplir con los marcos de referencia necesarios para protegerlos contra ataques cibernéticos, y a su organización de multas por incumplimiento.

-

Más del 30% de las vulnerabilidades internas podrían mitigarse mediante acciones de hardening

En 2019, el 31% de las vulnerabilidades internas pudieron mitigarse (parcial o totalmente) a través de acciones de hardening.

La implementación de pautas de configuración de seguridad, como los benchmarks de CIS, garantizará que se hayan cerrado las brechas de seguridad fácilmente explotables. El hardening de sus activos de acuerdo con estos benchmarks se reduce a dos acciones principales:

- Alineando sus activos existentes con los benchmarks pertinentes.

- Asegurando que se mantengan de esta manera (como se mencionó anteriormente).

Sin embargo, es más fácil decirlo que hacerlo ya que muchas organizaciones tienen un gran número de activos, cada uno con miles de opciones de configuración. Adaptar los activos a los benchmarks, como los benchmarks de la CIS, puede tardar fácilmente años cuando se realizan manualmente. Además, dado que la red de la organización es dinámica y cambia constantemente, sería realmente imposible garantizar el cumplimiento continuo sin asistencia tecnológica.

Emotet, TrickBot & Ryuk Attack Can Be Mitigated With Hardening

-

El establecimiento de configuraciones seguras lo protegerá del mayor número de técnicas de ATT&CK

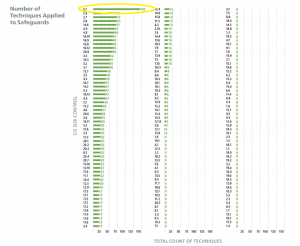

Según el Modelo de Defensa Comunitaria de CIS, el control 5.1 de CIS establece configuraciones seguras que relaciona a 145 técnicas ofensivas descritas en modelo ATT&CK de MITRE, y proporciona la mayor cobertura en una sola Salvaguarda[3]. Esto ilustra el alto valor de implementar configuraciones seguras en los activos de la organización.

A pesar de esta evidencia, las organizaciones suelen invertir en soluciones tecnológicas como firewalls y EDR (endpoint detection and response), ya que las técnicas y soluciones diseñadas para reforzar (harden) los sistemas existentes se consideran demasiado laboriosas. Aunque los firewalls y los EDR son importantes, no pueden compensar los problemas de seguridad básicos, como las configuraciones no seguras. Por esta razón, todos los principales marcos de cumplimiento ponen especial énfasis en la configuración segura y recomiendan la implementación de mejores prácticas como los benchmarks de CIS.

La siguiente grafica muestra las Salvaguardas con el más alto número de Técnicas mapeadas a ellas. Esto solo muestra la frecuencia, y no la efectividad de mitigación de las Salvaguardas. Sin embargo, la Salvaguarda 5.1 - Establecer Configuraciones Seguras incorpora 145 Técnicas y ofrece la mayor cobertura en una sola Salvaguarda. Esto ilustra el valor de una configuración segura de hardware, firmware, aplicaciones, bases de datos, etc.

-

La aplicación de los benchmarks de CIS es obligatoria en la mayoría de las regulaciones y marcos de cumplimiento

Es un hecho conocido que la seguridad y el cumplimiento no son lo mismo, pero deben trabajar juntos para proteger la organización. Como se mencionó anteriormente, al igual que la seguridad, el cumplimiento debe mantenerse continuamente. Hacer que su organización pague multas de incumplimiento además de los costos de una brecha de seguridad es evitable si se trata el cumplimiento como un proyecto continuo.

La mayoría de los más importantes marcos normativos y de cumplimiento consideran que los benchmarks de la CIS son el estándar de la industria, incluso si no se refieren directamente a ellos.

Las regulaciones comunes como GDPR, HIPAA, FISMA, CMMC y frameworks como PCI-DSS y NIST aceptan los benchmarks de CIS como la mejor práctica. Configurar sus activos para que estén en línea con los benchmarks de CIS es un gran paso hacia el cumplimiento de esas regulaciones.

https://calcomsoftware.com/cmmc-nist-800-171-and-server-hardening/

-

La implementación de una configuración segura ya no es un proyecto sin fin que no tiene ninguna posibilidad de completar

Implementar una configuración segura para lograr el cumplimiento y una mejor postura de seguridad, y mantenerla en la red de una organización dinámica y en constante cambio, es imposible sin ayuda de las herramientas adecuadas y sin procesos automatizados. Afortunadamente, hay una herramienta que permite alinear sus activos con su política de seguridad deseada y la mantendrá continuamente segura: Calcom Hardening Solution (CHS). CalCom CHS está diseñado para reducir los costos operativos y aumentar la seguridad de sus servidores y su red, y su postura de cumplimiento.

Una de las mayores preocupaciones al realizar cambios en la configuración del sistema es generar interrupciones de producción. Entender cuál será el impacto de cada cambio de la funcionalidad del sistema es lo que hace que la tarea de hardening sea tan difícil y arriesgada. Crear un entorno de laboratorio que intenta simular el entorno de producción y realizar pruebas en él requiere mucho trabajo y no le cubrirá completamente del riesgo de interrupciones.

CalCom Hardening Solution aprenderá de su red y le informará qué regla de su política dará lugar a una interrupción de la producción y por qué. A continuación, aplicará automáticamente la política deseada en toda la infraestructura, desde un punto centralizado de administración. Por último, la solución de CalCom CHS mantendrá sus activos continuamente seguros, evitando desfaces de cumplimiento que a menudo conducen a fracasos en la auditoría de violaciones de seguridad.

[1] El término hardening en español tiene varias traducciones, como por ejemplo endurecimiento, aseguramiento, robustecimiento y blindaje, entre otros.

[2] Center for Internet Security

[3] Salvaguardas son un conjunto de mas de 170 medidas defensivas de ciberseguridad definidas por CIS (Center for Internet Security)